部署Istio實現(xiàn)雙向TLS遷移講析

本文主要給大家簡單講講部署Istio實現(xiàn)雙向TLS遷移講析,相關專業(yè)術語大家可以上網(wǎng)查查或者找一些相關書籍補充一下,這里就不涉獵了,我們就直奔部署Istio實現(xiàn)雙向TLS遷移講析主題吧,希望可以給大家?guī)硪恍嶋H幫助。

成都創(chuàng)新互聯(lián)提供高防服務器、云服務器、香港服務器、四川移動機房托管等

在Istio中,雙向TLS是傳輸身份驗證的完整堆棧解決方案,它為每個服務提供可跨集群的強大身份、保護服務到服務通信和最終用戶到服務通信,以及提供密鑰管理系統(tǒng)。本文闡述如何在不中斷通信的情況下,把現(xiàn)存Istio服務的流量從明文升級為雙向TLS。

使用場景

在部署了Istio的集群中,使用人員剛開始可能更關注功能性,服務之間的通信配置的都是明文傳輸,當功能逐漸完善,開始關注安全性,部署有sidecar的服務需要使用雙向TLS進行安全傳輸,但服務不能中斷,這時,一個可取的方式就是進行雙向TLS的遷移。

下面通過實例演示如何進行雙向TLS的遷移。

環(huán)境準備

? 已經(jīng)部署好Istio的集群,沒有啟用雙向TLS

? 創(chuàng)建三個命名空間,分別是 foo、bar 以及 legacy

? 在 foo、bar 中分別部署注入 Istio sidecar 的 httpbin 以及 sleep 應用,在legacy中部署未注入sidecar的sleep應用

檢查部署情況

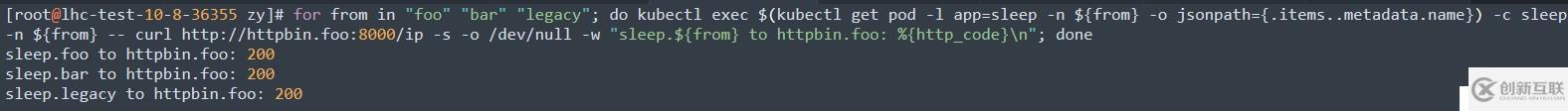

可以看到,從任意一個命名空間選一個sleep應用,發(fā)送http請求到httpbin.foo,都能請求成功。這個時候,使用的是明文傳輸。

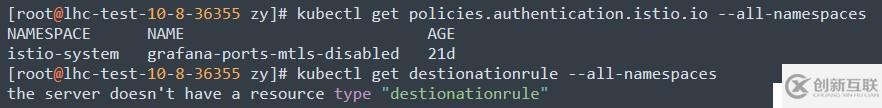

檢查系統(tǒng)中的認證策略和目標規(guī)則:

可以看到,系統(tǒng)中在foo、bar 以及 legacy命名空間下沒有認證策略和目標規(guī)則。

下面開始通過配置服務端和客戶端來升級傳輸過程:

- 配置云服務器

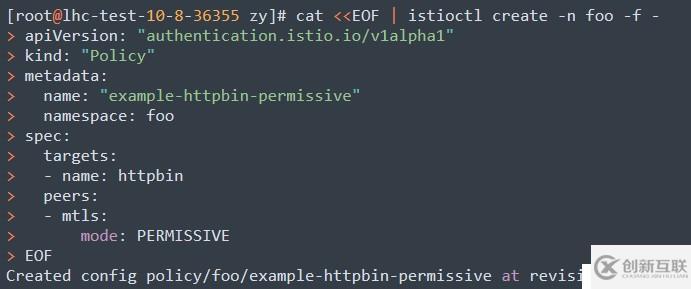

向服務端注入以下策略:

上圖策略中,模式為PERMISSIVE,這個模式讓云服務器能夠同時接收明文和雙向TLS流量,具體使用哪種方式由實際配置決定。再次驗證網(wǎng)絡通信,可以看到所有請求都成功,目前使用的還是明文的方式。

- 配置客戶端

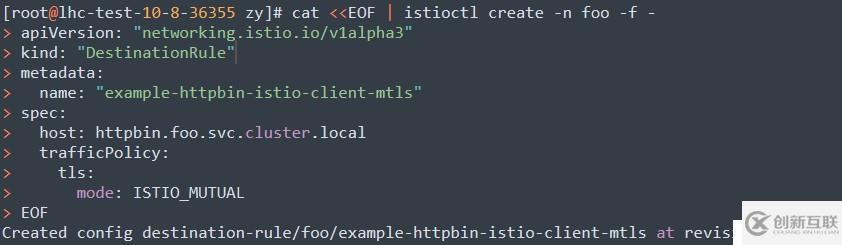

通過設置下圖所示DestinationRule,為服務端添加目的地規(guī)則:

這些規(guī)則生效后,客戶端sleep.foo 和 sleep.bar 就會開始使用雙向 TLS 和 httpbin.foo 進行通信了,而sleep.legacy因為沒有注入sidecar,因此不受DestinationRule 配置影響,還是使用明文來和httpbin.foo通信。

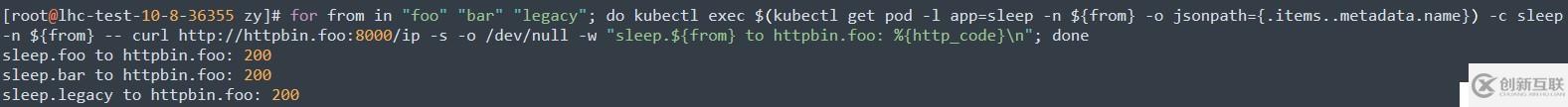

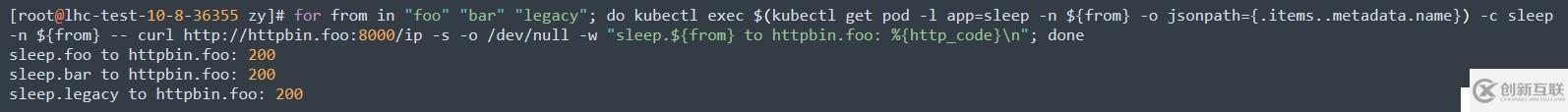

通過發(fā)送請求驗證上述分析,可以看到三個應用都訪問成功:

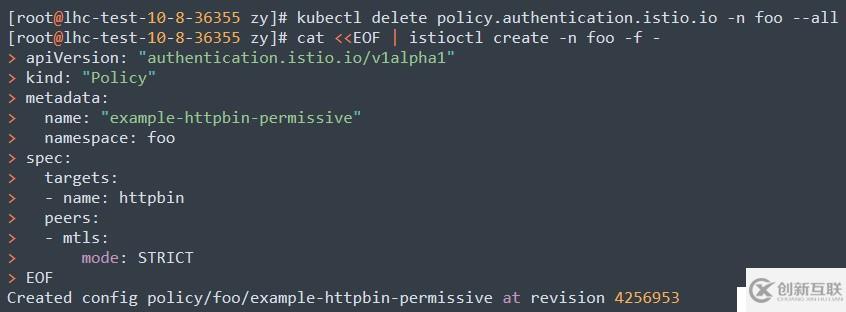

- 鎖定使用雙向TLS(可選)

通過上述方式,可以把不同的客戶端和服務端之間流量都遷移到雙向TLS。當系統(tǒng)中的流量都遷移完畢,并且希望所有應用之間都通過雙向TLS進行安全傳輸,我們可以將應用間的傳輸鎖定為雙向TLS。具體操作方式如下:將配置的認證策略mtls的模式修改為STRICT,這樣,服務端就只運行使用雙向TLS這一種方式接收流量。

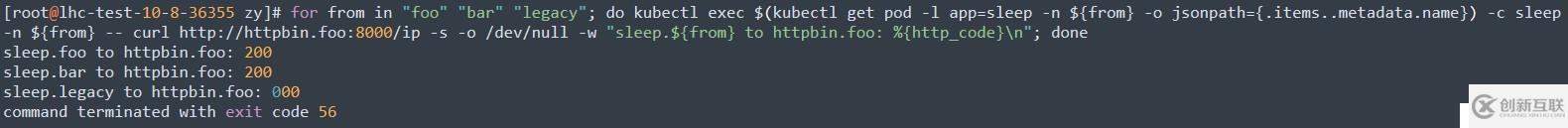

鎖定之后,再發(fā)送請求驗證通信,可以看到,sleep.legacy 的請求失敗,這是因為sleep.legacy沒有注入sidecar,無法進行雙向TLS傳輸。

總結:通過上述演示,可以了解到,將服務通信從明文流量傳輸遷移到雙向TLS傳輸?shù)倪^程是十分方便的,可以根據(jù)服務的實際需求按需配置,不會對服務的正常通信產(chǎn)生任何影響。

部署Istio實現(xiàn)雙向TLS遷移講析就先給大家講到這里,對于其它相關問題大家想要了解的可以持續(xù)關注我們的行業(yè)資訊。我們的板塊內(nèi)容每天都會捕捉一些行業(yè)新聞及專業(yè)知識分享給大家的。

分享名稱:部署Istio實現(xiàn)雙向TLS遷移講析

文章分享:http://www.chinadenli.net/article42/iphoec.html

成都網(wǎng)站建設公司_創(chuàng)新互聯(lián),為您提供做網(wǎng)站、網(wǎng)站內(nèi)鏈、全網(wǎng)營銷推廣、網(wǎng)站設計公司、小程序開發(fā)、微信小程序

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉載內(nèi)容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉載,或轉載時需注明來源: 創(chuàng)新互聯(lián)

- 外貿(mào)建站要留意的各種因素 2022-10-28

- 外貿(mào)建站中的哪些細節(jié)影響著網(wǎng)站流量? 2015-06-11

- 外貿(mào)建站seo推廣除了內(nèi)容,頁面鏈接也很重要 2016-08-19

- 第一節(jié). 外貿(mào)建站前必須要了解的網(wǎng)站SEO優(yōu)化知識 2016-03-02

- 外貿(mào)建站和推廣如何做 2021-01-28

- 外貿(mào)建站推廣怎么做效果最好? 2016-03-23

- 國內(nèi)如何選擇專業(yè)外貿(mào)建站服務公司,創(chuàng)新互聯(lián)科技告訴你! 2015-05-01

- 做外貿(mào)建站好不好?這幾個誤區(qū)要注意了 2015-04-27

- 看看這些谷歌SEO和外貿(mào)建站常見的錯誤你有沒有 2016-03-09

- 開發(fā)好的APP如何獲取用戶,告訴你了你也不一定領悟明白! 2022-06-02

- 外貿(mào)建站零基礎——搭建網(wǎng)站 2022-12-22

- 外貿(mào)建站選韓國vps主機適合嗎? 2022-10-07