iOS如何通過逆向理解Block的內(nèi)存模型-創(chuàng)新互聯(lián)

這篇文章主要為大家展示了“iOS如何通過逆向理解Block的內(nèi)存模型”,內(nèi)容簡而易懂,條理清晰,希望能夠幫助大家解決疑惑,下面讓小編帶領(lǐng)大家一起研究并學(xué)習(xí)一下“iOS如何通過逆向理解Block的內(nèi)存模型”這篇文章吧。

前言

正常情況下,通過分析界面以及 class-dump 出來頭文件就能對某個功能的實現(xiàn)猜個八九不離十。但是 Block 這種特殊的類型在頭文件中是看不出它的聲明的,一些有 Block 回調(diào)的方法名 dump 出來是類似這樣的:

- (void)FM_GetSubscribeList:(long long)arg1 pageSize:(long long)arg2 callBack:(CDUnknownBlockType)arg3;

因為這種回調(diào)看不到它的方法簽名,我們無法知道這個 Block 到底有幾個參數(shù),也不知道它函數(shù)體的具體地址,因此在使用 lldb 進(jìn)行動態(tài)調(diào)試的時候也是困難重重。我也一度被這個困難所阻擋,以為調(diào)用到有 Block 的方法就是進(jìn)了死胡同,沒辦法繼續(xù)跟蹤下去了。我還因此放棄過好幾次對某個功能的分析,特別受挫。

好在,我們還有 Google 這個強大的武器。沒有什么問題是一次 Google 不能解決的。如果有,那就兩次。

這篇文章就來講講如何通過 Block 的內(nèi)存模型來分析出它的函數(shù)體地址,以及函數(shù)簽名。

Block 的內(nèi)存結(jié)構(gòu)

在 LLVM 文檔中,可以看到 Block 的實現(xiàn)規(guī)范,其中最關(guān)鍵的地方是對于 Block 內(nèi)存結(jié)構(gòu)的定義:

struct Block_literal_1 {

void *isa; // initialized to &_NSConcreteStackBlock or &_NSConcreteGlobalBlock

int flags;

int reserved;

void (*invoke)(void *, ...);

struct Block_descriptor_1 {

unsigned long int reserved; // NULL

unsigned long int size; // sizeof(struct Block_literal_1)

// optional helper functions

void (*copy_helper)(void *dst, void *src); // IFF (1<<25)

void (*dispose_helper)(void *src); // IFF (1<<25)

// required ABI.2010.3.16

const char *signature; // IFF (1<<30)

} *descriptor;

// imported variables

};可以看到第一個成員是 isa,說明了 Block 在 Objective-C 當(dāng)中也是一個對象。我們重點要關(guān)注的就是void (*invode)(void *, ...);和 descriptor 中的const char *signature,前者指向了 Block 具體實現(xiàn)的地址,后者是表示 Block 函數(shù)簽名的字符串。

實戰(zhàn)

注:本篇文章都是在 64 位系統(tǒng)下進(jìn)行分析,如果是 32 位系統(tǒng),整型與指針類型的大小都是與 64 位不一致的,請自行進(jìn)行修改。

知道了 Block 的內(nèi)存模型后,就可以直接打開 hopper 和 lldb 進(jìn)行調(diào)試了。

我這里使用了邏輯思維的得到 APP 作為分析的例子。順便說一句,得到上面的內(nèi)容都相當(dāng)不錯,很多付費專欄的內(nèi)容都是很贊的,值得一看。

準(zhǔn)備

設(shè)備:iPhone 5s iOS 8.2 越獄

usbmuxd

$ tcprelay -t 22:2222 1234:1234 Forwarding local port 2222 to remote port 22 Forwarding local port 1234 to remote port 1234 ......

ssh 到 iOS 設(shè)備并啟動 debugserver:

$ ssh root@localhost -p 2222 iPhone $ debugserver *:1234 -a "LuoJiFM-IOS" ebugserver-@(#)PROGRAM:debugserver PROJECT:debugserver-320.2.89 for arm64. Attaching to process LuoJiFM-IOS... Listening to port 1234 for a connection from *...

本地打開 lldb 并遠(yuǎn)程附加進(jìn)程,進(jìn)行動態(tài)調(diào)試:

$ lldb (lldb) process connect connect://localhost:1234

找到偏移地址:

(lldb) image list -o -f [ 0] 0x0000000000074000 /private/var/mobile/Containers/Bundle/Application/D106C0E3-D874-4534-AED6-A7104131B31D/LuoJiFM-IOS.app/LuoJiFM-IOS(0x0000000100074000) [ 1] 0x000000000002c000 /Users/wordbeyond/Library/Developer/Xcode/iOS DeviceSupport/8.2 (12D508)/Symbols/usr/lib/dyld

在 Hopper 下找到需要斷點的地址:

下斷點:

(lldb) br s -a 0x0000000000074000+0x0000000100069700 Breakpoint 2: where = LuoJiFM-IOS`_mh_execute_header + 407504, address = 0x00000001000dd700

然后在應(yīng)用中點擊訂閱 Tab ,此時會命中斷點(如果沒有命中,手動下拉刷新下)。

眾所周知,Objective-C 方法的調(diào)用都會轉(zhuǎn)化成 objc_msgSend 調(diào)用,因此單步的時候看到 objc_msgSend 就可以停下來了:

-> 0x1000dd71c <+431900>: bl 0x100daa2bc ; symbol stub for: objc_msgSend 0x1000dd720 <+431904>: mov x0, x20 0x1000dd724 <+431908>: bl 0x100daa2ec ; symbol stub for: objc_release 0x1000dd728 <+431912>: mov x0, x21 (lldb) po $x0 <DataServiceV2: 0x17400cea0> (lldb) po (char *)$x1 "FM_GetSubscribeList:pageSize:callBack:" (lldb) po $x4 <__NSStackBlock__: 0x16fd88f88>

可以看到,第四個參數(shù)是個 StackBlock 對象,但是 lldb 只為我們打印出了它的地址。接下來,就靠我們自己來找出它的函數(shù)體地址和函數(shù)簽名了。

找出 Block 的函數(shù)體地址

要找出 Block 的函數(shù)體地址很簡單,根據(jù)上面的內(nèi)存模型,我們只到找到 invoke 這個函數(shù)指針的地址,它指向的就是這個 Block 的實現(xiàn)。

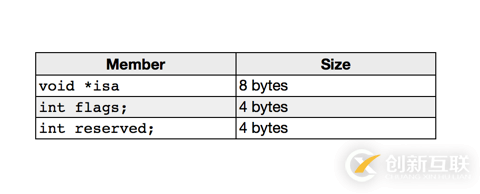

在 64 位系統(tǒng)上,指針類型的大小是 8 個字節(jié),而 int 是 4 個字節(jié),如下:

因此,invoke 函數(shù)指針的地址就是在第 16 個字節(jié)之后。我們可以通過 lldb 的 memory 命令來打印出指定地址的內(nèi)存,我們上面已經(jīng)得到了 block 的地址,現(xiàn)在就打印出它的內(nèi)存內(nèi)容:

(lldb) memory read --size 8 --format x 0x16fd88f88 0x16fd88f88: 0x000000019b4d8088 0x00000000c2000000 0x16fd88f98: 0x00000001000dd770 0x0000000100fc6610 0x16fd88fa8: 0x000000017444c510 0x0000000000000001 0x16fd88fb8: 0x000000017444c510 0x0000000000000008

如前所述,函數(shù)指針的地址是在第 16 個字節(jié)之后,并占用 8 個字節(jié),所以可以得到函數(shù)的地址是 0x00000001000dd770。

有了函數(shù)地址之后,就可以對這個地址進(jìn)行反匯編:

(lldb) disassemble --start-address 0x00000001000dd770 LuoJiFM-IOS`_mh_execute_header: -> 0x1000dd770 <+431984>: stp x28, x27, [sp, #-96]! 0x1000dd774 <+431988>: stp x26, x25, [sp, #16] 0x1000dd778 <+431992>: stp x24, x23, [sp, #32] 0x1000dd77c <+431996>: stp x22, x21, [sp, #48] 0x1000dd780 <+432000>: stp x20, x19, [sp, #64] 0x1000dd784 <+432004>: stp x29, x30, [sp, #80] 0x1000dd788 <+432008>: add x29, sp, #80 ; =80 0x1000dd78c <+432012>: mov x22, x3

也可以直接在 lldb 當(dāng)中下斷點:

(lldb) br s -a 0x00000001000dd770 Breakpoint 3: where = LuoJiFM-IOS`_mh_execute_header + 407616, address = 0x00000001000dd770

再次運行函數(shù),就可以進(jìn)到回調(diào)的 Block 函數(shù)體內(nèi)了。

但是,大多數(shù)情況下,我們并不需要進(jìn)到 Block 函數(shù)體內(nèi)。在寫 tweak 的時候,我們更需要的是知道這個 Block 回調(diào)給了我們哪些參數(shù)。

接下來,我們繼續(xù)進(jìn)行探索。

找出 Block 的函數(shù)簽名

要找出 Block 的函數(shù)簽名,需要通過 descriptor 結(jié)構(gòu)體中的 signature 成員,然后通過它得到一個 NSMethodSignature 對象。

首先,需要找到 descriptor 結(jié)構(gòu)體。這個結(jié)構(gòu)體在 Block 中是通過指針持有的,它的位置正好在 invoke 成員后面,占用 8 個字節(jié)。可以從上面的內(nèi)存打印中看到 descriptor 指針的地址是 0x0000000100fc6610。

接下來,就可以通過 descriptor 的地址找到 signature 了。但是,文檔指出并不是每個 Block 都是有方法簽名的,我們需要通過 flags 與 block 中定義的枚舉掩碼進(jìn)行與判斷。還是在剛剛的 llvm 文檔中,我們可以看到掩碼的定義如下:

enum {

BLOCK_HAS_COPY_DISPOSE = (1 << 25),

BLOCK_HAS_CTOR = (1 << 26), // helpers have C++ code

BLOCK_IS_GLOBAL = (1 << 28),

BLOCK_HAS_STRET = (1 << 29), // IFF BLOCK_HAS_SIGNATURE

BLOCK_HAS_SIGNATURE = (1 << 30),

};再次使用 memory 命令打印出 flags 的值:

(lldb) memory read --size 4 --format x 0x16fd8a958 0x16fd8a958: 0x9b4d8088 0x00000001 0xc2000000 0x00000000 0x16fd8a968: 0x000dd770 0x00000001 0x00fc6610 0x00000001

由于 ((0xc2000000 & (1 << 30)) != 0),因此我們可以確定這個 Block 是有簽名的。

雖然在文檔中指出并不是每個 Block 都有函數(shù)簽名的。但是我們可以在 Clang 源碼 中的 CGBlocks.cpp 查看CodeGenFunction::EmitBlockLiteral與 buildGlobalBlock 方法,可以看到每個 Block 的 flags 成員都是被默認(rèn)設(shè)置了 BLOCK_HAS_SIGNATURE。因此,我們可以推斷,所有使用 Clang 編譯的代碼中的 Block 都是有簽名的。

為了找出 signature 的地址,我們還需要確認(rèn)這個 Block 是否擁有 copy_helper 和 disponse_helper 這兩個可選的函數(shù)指針。由于((0xc2000000 & (1 << 25)) != 0),因此我們可以確認(rèn)這個 Block 擁有剛剛提到的兩個函數(shù)指針。

現(xiàn)在可以總結(jié)下:signature 的地址是在 descriptor 下偏移兩個 unsiged long 和兩個指針后的地址,即 32 個字節(jié)后。現(xiàn)在讓我們找出它的地址,并打印出它的字符串內(nèi)容:

(lldb) memory read --size 8 --format x 0x0000000100fc6610 0x100fc6610: 0x0000000000000000 0x0000000000000029 0x100fc6620: 0x00000001000ddb64 0x00000001000ddb70 0x100fc6630: 0x0000000100dfec18 0x0000000000000001 0x100fc6640: 0x0000000000000000 0x0000000000000048 (lldb) p (char *)0x0000000100dfec18 (char *) $4 = 0x0000000100dfec18 "v28@?0q8@"NSDictionary"16B24"

看到這一串亂碼是不是覺得有點崩潰,折騰了半天,怎么打印出這么一串鬼東西,雖然里面有一個熟悉的 NSDictionary,但是其它的東西完全看不懂啊。

不要慌,這確實就是一個函數(shù)簽名,只是我們需要通過 NSMethodSignature 找出它的參數(shù)類型:

(lldb) po [NSMethodSignature signatureWithObjCTypes:"v28@?0q8@\"NSDictionary\"16B24"]

<NSMethodSignature: 0x174672940>

number of arguments = 4

frame size = 224

is special struct return? NO

return value: -------- -------- -------- --------

type encoding (v) 'v'

flags {}

modifiers {}

frame {offset = 0, offset adjust = 0, size = 0, size adjust = 0}

memory {offset = 0, size = 0}

argument 0: -------- -------- -------- --------

type encoding (@) '@?'

flags {isObject, isBlock}

modifiers {}

frame {offset = 0, offset adjust = 0, size = 8, size adjust = 0}

memory {offset = 0, size = 8}

argument 1: -------- -------- -------- --------

type encoding (q) 'q'

flags {isSigned}

modifiers {}

frame {offset = 8, offset adjust = 0, size = 8, size adjust = 0}

memory {offset = 0, size = 8}

argument 2: -------- -------- -------- --------

type encoding (@) '@"NSDictionary"'

flags {isObject}

modifiers {}

frame {offset = 16, offset adjust = 0, size = 8, size adjust = 0}

memory {offset = 0, size = 8}

class 'NSDictionary'

argument 3: -------- -------- -------- --------

type encoding (B) 'B'

flags {}

modifiers {}

frame {offset = 24, offset adjust = 0, size = 8, size adjust = -7}

memory {offset = 0, size = 1}注意,字符串中的雙引號需要對其進(jìn)行轉(zhuǎn)義。

對我們最有用的 type encoding 字段,這些符號對應(yīng)的解釋可以參考 Type Encoding 官方文檔。

所以,總結(jié)來講就是:這個方法沒有返回值,它接受四個參數(shù),第一個是 block (即我們自己的 block 的引用),第二個是 (long long) 類型的,第三個是一個 NSDictionary 對象,第四個是一個 BOOL 值。

最終,我們得到了這個 Block 的函數(shù)參數(shù)。最初提到的那個方法簽名的完整版就是:

- (void)FM_GetSubscribeList:(long long)arg1 pageSize:(long long)arg2 callBack:(void (^)(long long, NSDictionary *, BOOL)arg3;

以上是“iOS如何通過逆向理解Block的內(nèi)存模型”這篇文章的所有內(nèi)容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內(nèi)容對大家有所幫助,如果還想學(xué)習(xí)更多知識,歡迎關(guān)注創(chuàng)新互聯(lián)網(wǎng)站建設(shè)公司行業(yè)資訊頻道!

另外有需要云服務(wù)器可以了解下創(chuàng)新互聯(lián)建站www.chinadenli.net,海內(nèi)外云服務(wù)器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務(wù)器、裸金屬服務(wù)器、高防服務(wù)器、香港服務(wù)器、美國服務(wù)器、虛擬主機、免備案服務(wù)器”等云主機租用服務(wù)以及企業(yè)上云的綜合解決方案,具有“安全穩(wěn)定、簡單易用、服務(wù)可用性高、性價比高”等特點與優(yōu)勢,專為企業(yè)上云打造定制,能夠滿足用戶豐富、多元化的應(yīng)用場景需求。

網(wǎng)站題目:iOS如何通過逆向理解Block的內(nèi)存模型-創(chuàng)新互聯(lián)

地址分享:http://www.chinadenli.net/article32/djogsc.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供品牌網(wǎng)站建設(shè)、響應(yīng)式網(wǎng)站、動態(tài)網(wǎng)站、電子商務(wù)、服務(wù)器托管、網(wǎng)站建設(shè)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- 怎么在nginx中配置多個vue項目-創(chuàng)新互聯(lián)

- 【比特科技】計算機專業(yè)就業(yè)指南(一)-創(chuàng)新互聯(lián)

- Vue開發(fā)環(huán)境中修改端口號的實現(xiàn)方法-創(chuàng)新互聯(lián)

- 淺談SpringBatch在大型企業(yè)中的最佳實踐-創(chuàng)新互聯(lián)

- 如何進(jìn)行NetScaler版本升級-創(chuàng)新互聯(lián)

- 服務(wù)器被APT攻擊的示例分析-創(chuàng)新互聯(lián)

- Ubuntu/Debian下alien怎么用-創(chuàng)新互聯(lián)

- 微信小程序商城功能大全及用戶量裂變方法!! 2017-04-16

- 微信小程序用戶登錄授權(quán)開發(fā)心得分享 2023-03-03

- 如何開通微信小程序直播?怎么樣才能參加小程序直播公測 2021-02-09

- 微信小程序?能力升級:增加錄音、拍攝、音視頻播放等多媒體功能 2022-05-24

- 解讀微信小程序用戶運營四部曲 2021-01-27

- 為什么說微信小程序開發(fā)者需要格外用心 2022-11-12

- 微信小程序之于企業(yè)營銷的重要性 2021-02-14

- 開發(fā)微信小程序的流程 2022-05-22

- 微信小程序開發(fā)用什么語言? 2022-08-02

- 如果微信小程序加載商家模板,會怎樣? 2020-03-12

- 微信小程序目前最常見的20種推廣方法 2014-11-20

- 微信小程序怎么找到小游戲 2021-10-06