如何進(jìn)行墨者靶場WebShell文件上傳漏洞分析溯源

這篇文章的內(nèi)容主要圍繞如何進(jìn)行墨者靶場WebShell文件上傳漏洞分析溯源進(jìn)行講述,文章內(nèi)容清晰易懂,條理清晰,非常適合新手學(xué)習(xí),值得大家去閱讀。感興趣的朋友可以跟隨小編一起閱讀吧。希望大家通過這篇文章有所收獲!

創(chuàng)新互聯(lián)是由多位在大型網(wǎng)絡(luò)公司、廣告設(shè)計(jì)公司的優(yōu)秀設(shè)計(jì)人員和策劃人員組成的一個(gè)具有豐富經(jīng)驗(yàn)的團(tuán)隊(duì),其中包括網(wǎng)站策劃、網(wǎng)頁美工、網(wǎng)站程序員、網(wǎng)頁設(shè)計(jì)師、平面廣告設(shè)計(jì)師、網(wǎng)絡(luò)營銷人員及形象策劃。承接:網(wǎng)站制作、網(wǎng)站建設(shè)、網(wǎng)站改版、網(wǎng)頁設(shè)計(jì)制作、網(wǎng)站建設(shè)與維護(hù)、網(wǎng)絡(luò)推廣、數(shù)據(jù)庫開發(fā),以高性價(jià)比制作企業(yè)網(wǎng)站、行業(yè)門戶平臺(tái)等全方位的服務(wù)。

1.打開網(wǎng)址后,發(fā)現(xiàn)是一個(gè)上傳頁面

2.直接上傳后綴名為php的文件,發(fā)現(xiàn)無法上傳

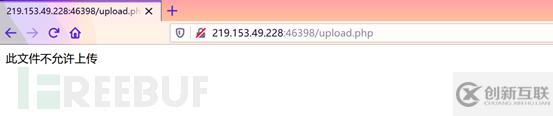

3.采用BurpSuite進(jìn)行抓包,將上傳的后綴為php的文件的后綴改為php5,即可繞過

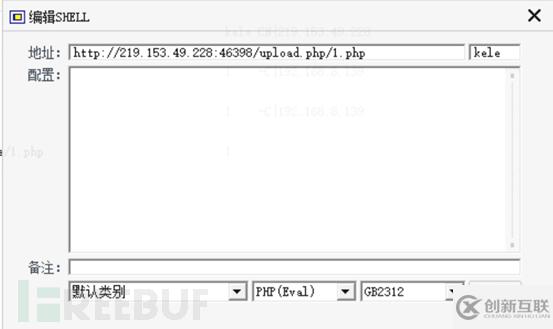

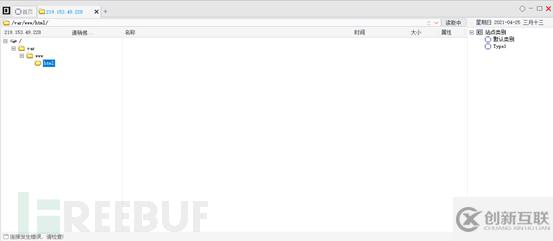

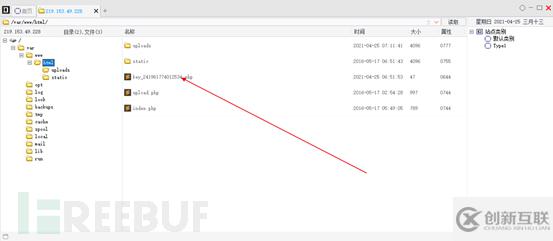

4.使用菜刀進(jìn)行連接,在var/www/html的目錄中,發(fā)現(xiàn)帶有KEY的文件,打開即可看到key

5.打開另一個(gè)網(wǎng)址,同時(shí)也是一個(gè)上傳頁面,但是設(shè)置了上傳名單,僅允許以.gif .jpg .png為后綴文件通過上傳

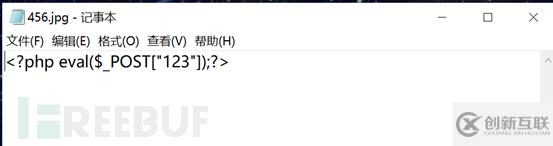

6.我們寫一個(gè)txt一句話木馬,將其后綴改為jpg

7.在上傳的時(shí)候,采用BurpSiuit抓包,并對(duì)文件后綴進(jìn)行修改,顯示上傳成功

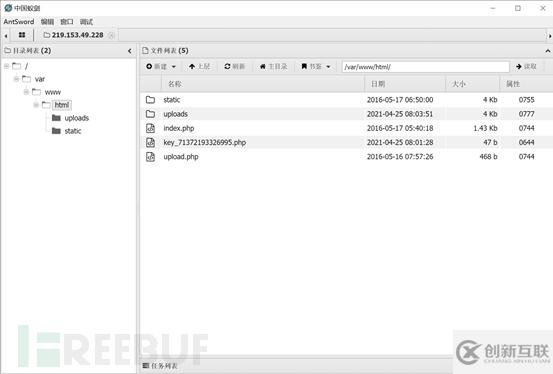

8.使用蟻劍進(jìn)行連接 ,在var/www/html中發(fā)現(xiàn)key

感謝你的閱讀,相信你對(duì)“如何進(jìn)行墨者靶場WebShell文件上傳漏洞分析溯源”這一問題有一定的了解,快去動(dòng)手實(shí)踐吧,如果想了解更多相關(guān)知識(shí)點(diǎn),可以關(guān)注創(chuàng)新互聯(lián)網(wǎng)站!小編會(huì)繼續(xù)為大家?guī)砀玫奈恼拢?/p>

當(dāng)前文章:如何進(jìn)行墨者靶場WebShell文件上傳漏洞分析溯源

URL分享:http://www.chinadenli.net/article18/igphdp.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供微信公眾號(hào)、Google、網(wǎng)站營銷、微信小程序、云服務(wù)器、靜態(tài)網(wǎng)站

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請(qǐng)盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場,如需處理請(qǐng)聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來源: 創(chuàng)新互聯(lián)

- 北京網(wǎng)站建設(shè)公司提醒做網(wǎng)站千萬別只看價(jià)格多少 2021-04-12

- 網(wǎng)站建設(shè)中網(wǎng)頁設(shè)計(jì)的技巧 2022-05-30

- 如何制作高端網(wǎng)站建設(shè)? 2023-03-14

- 手機(jī)網(wǎng)站和電腦網(wǎng)站建設(shè)一樣嗎 2022-11-09

- 【成都網(wǎng)站建設(shè)】網(wǎng)站優(yōu)化關(guān)鍵詞需求具備哪些條件? 2022-10-22

- 網(wǎng)站建設(shè)只用AJAX是不夠的。 2019-09-01

- 企業(yè)或公司網(wǎng)站建設(shè)的價(jià)值有哪些 2014-05-27

- 重慶網(wǎng)站建設(shè)完成后該怎樣操作免費(fèi)優(yōu)化 2022-07-28

- 面向營銷的深圳網(wǎng)站建設(shè)需要注意些什么 2021-08-27

- 網(wǎng)站建設(shè)完成后需要做哪些維護(hù)工作 2023-03-27

- 網(wǎng)站建設(shè)前期需要注意哪些問題? 2022-05-16

- 外貿(mào)網(wǎng)站建設(shè)-做外貿(mào)網(wǎng)站需要注意什么? 2016-11-13