如何架設盡量安全的混合云網絡-創(chuàng)新互聯

小弟是互聯網發(fā)燒友一只,曾經傻呆呆的以為互聯網上的環(huán)境很干凈,沒有病毒和***,于是乎自己買了一臺云服務器就搭建了一個***網關,和自己家的電腦組成混合云,大概架構就是云主機做***-server,家里的一臺機器做網關,這個“網關”通過***協(xié)議連接至這個云主機的***服務上,這樣的話所有機器都可以通過這個云主機的ip+端口映射到家里的機器上。剛爽了沒幾天,服務器就被攻陷了,連帶家里所有聯網的設備全部淪陷,當時的心情比吃了屎還難受,所有資料全部被加密,包括我數十年的照片,論文……聽到這里,相信您一定會為我哀傷1秒吧。但是哀傷之余慶幸的是我的重要資料都有備份,并且是脫機備份!這里我要強調吖,一定要脫機備份,什么RAID0、RAID1、RAID10、RAID11在病毒面前都是文件,統(tǒng)統(tǒng)吃掉,那種東西可以防止硬件錯誤導致的資料丟失,但是卻防不住軟件病毒帶來的損失,所以一定一定要脫機備份!!

當然今天的主題就是,如何可以建立相對更加安全的混合云網關,或者說幾種***方式的對比。

經過我的調研,混合云的意思就是把公有云,比如AWS,阿里云等公司的云服務器和自建機房的服務器打通,把關鍵數據放到自建機房,互聯網入口例如nginx放到公有云上,實現節(jié)約成本、彈性伸縮等需求。那么建立混合云的關鍵一點就是如何把私有云和公有云打通。目前普遍的做法只有兩種,一種是找運營商拉專線,直接在機器上增加路由,在自建機房的機器上指定去往公有云VPC的網段的走專線;另一種就是構建×××網絡。

當然二者的對比也就出來了,專線的“專”是很昂貴的,需要借助運營商,云服務提供商等多方面進行配合才能夠做到,那么對于小型企業(yè)可能未必用的起這么高大上的線路,那么×××的優(yōu)勢就體現出來了,×××網關是基于internet封裝的私網通道,價格便宜,做到公網的價格,私網的享受。×××網關在安全性上雖然比高速通道等物理專線稍弱,但是×××網關認證數據來源,且傳輸過程是加密的,即使被竊取也無法破解數據內容。另外還提供防篡改抗重放能力。×××的便捷也是其優(yōu)勢之一,即開即用,快速搭建,無需多方協(xié)調。×××在可靠性上也是值得信賴的,×××網關節(jié)點雙機熱備,實時同步,自動切換。如果使用專線為了可靠開兩條專線,那費用估計不是一般企業(yè)能負擔得起的。

好了。那么言歸正傳,說說如何建立更加安全的×××線路。

說起***那就更多了,PPTP***,Ipsec×××,L2TP***,Open×××等等,PPTP最簡單,但是安全性最低,Open×××最安全,但是需要借助特定的軟件才能登陸,又比較復雜。

通過親自試驗,IKEv2類型的***需要創(chuàng)建證書,使用起來較為復雜,并且需要在哪個機器上登錄就要把證書拷到哪個機器上,并且還需要保證該設備能夠安裝證書,普適性差一些,并且有一些小問題,比如有的網站能打開,有的網站卻打不開,很難排錯。

然后使用L2TP方式也部署了一遍,手機端還是順利連上,但是win7電腦端死活連不上,經查詢資料發(fā)現對于WIN7還要修改注冊表,見該鏈接:https://blog.csdn.net/u010750668/article/details/62057603

鑒于公司電腦資料較重要,不敢修改注冊表關鍵信息,不知道會有什么連帶后果,所以沒有進行操作,但是不管怎樣,這個方式普適性也不太好。

那就剩最后一個最容易卻最不×××全的PPTP ***了,那既然大家都說他不安全,我們就探究一下為什么不安全,能不能主動進行修補漏洞。

根據資料顯示,所謂的“不安全”是指數據在傳輸過程中容易被截獲,然后破譯出其中的內容,是因為PPTP所使用的加密協(xié)議已經被破解,認證過程為mschapv2,總key 長度為 2^56 x2 = 57bits,FPGA之類的專用硬件大概23小時內搞定。

MPPE的128位session key是基于mschapv2的hash生成的,套了幾次md4和sha1而已,如果獲得了初始認證的key,如果對整個pptp ***抓包了的話,可以推出后續(xù)的session key從而解密整個pptp ***流量。

所以說PPTP ***缺乏forward secrecy,一旦key被破解就可以解密全部之前的流量,但是ipsec的ike握手用的是diffie hellman key exchange,每次隨機產生的session key可以提高forward secrecy。

雖然我也聽不太懂,總之是可以被破解,但是要不要破解你那就看你的利用價值了,但是對于一般的個人使用,我倒認為不會有人費盡心機去破解你的數據。

此外,即使破解,破解的也是傳輸的明文數據,對于ssh,https之類的本身加密數據仍然是無法破解的。下面我用一個小實驗來探究一下。

實驗環(huán)境:A機器:×××客戶端1,外網IP地址為220.*.*.176,內網IP為10.31.162.113

B機器:阿里云服務器,×××服務器 115.*.*.200,內網IP為10.31.160.110

C機器:×××客戶端2,外網IP地址為117.*.*.253,內網IP為10.31.162.111

D網站:

實驗拓撲1:通過×××訪問外網網站的抓包分析

實驗拓撲1:通過×××訪問外網網站的抓包分析

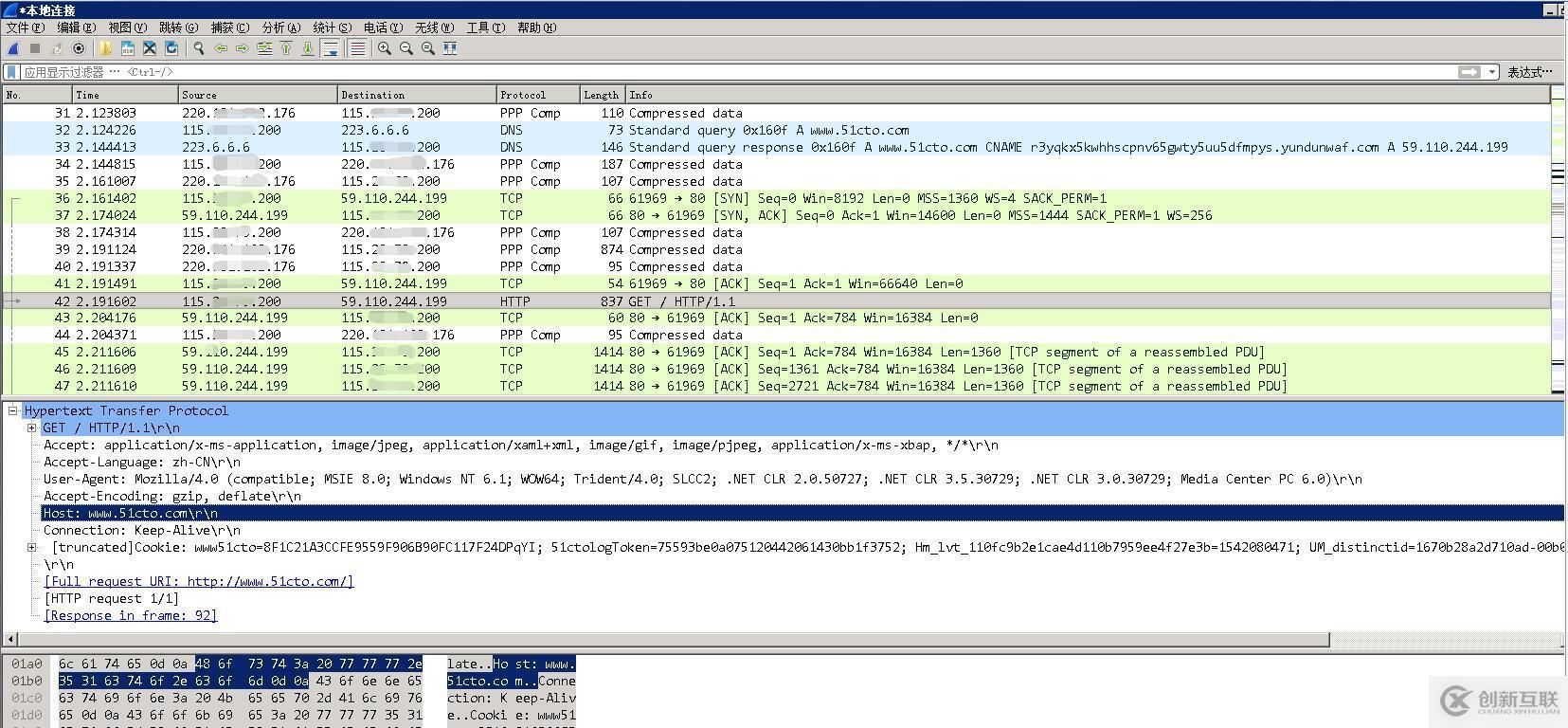

這樣建立連接后A訪問http網站D,在A端進行抓包,發(fā)現全部都是PPP包,數據全部是加密后的樣子,無法直接看到http報文內容。但是在B端抓包,可以看到,在解密后會發(fā)送普通的HTTP數據,也就可以看到HTTP報文明文數據,如下圖所示:

做一個簡單分析:32,33號數據包為DNS請求,請求www.51cto.com的IP地址,并得到地址為59.110.244.199,之后36,37,41號數據包為B機器與D網址的TCP三次握手,接下來42號數據包就是明文的HTTP報文了,可以看到Host地址是什么。從這個實驗中可以看出***隧道實際上是加密的,通過抓包是無法直接看到數據內容的,當然破解另說,但是到達***服務端之后,再去訪問網站,則使用的不加密的明文數據報發(fā)送,起不到加密作用。

實驗拓撲2:通過×××訪問公司內網網站的抓包分析。

相當于兩位出差人員A和C同時使用公司×××連入公司內網,然后測試A與C之間的通信是否加密。為了方便測試,在A上建立一個簡單的HTTP網站nginx,然后從C上訪問。

抓包結果圖忽略,總之沒有任何一個HTTP包,均為PPP Comp和GRE數據包,那也就證明了,使用×××網絡在公網段是全部加密的,只是不同的×××協(xié)議對數據加密的算法不一樣,所以在這個意義上,使用PPTP ×××在數據不是很重要的場景下還是可以使用的,如果數據極其重要,還是建議不要使用這種搭建方式了。

另外有需要云服務器可以了解下創(chuàng)新互聯scvps.cn,海內外云服務器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務器、裸金屬服務器、高防服務器、香港服務器、美國服務器、虛擬主機、免備案服務器”等云主機租用服務以及企業(yè)上云的綜合解決方案,具有“安全穩(wěn)定、簡單易用、服務可用性高、性價比高”等特點與優(yōu)勢,專為企業(yè)上云打造定制,能夠滿足用戶豐富、多元化的應用場景需求。

標題名稱:如何架設盡量安全的混合云網絡-創(chuàng)新互聯

網頁網址:http://www.chinadenli.net/article12/igggc.html

成都網站建設公司_創(chuàng)新互聯,為您提供靜態(tài)網站、服務器托管、網站收錄、微信公眾號、動態(tài)網站、網站設計

聲明:本網站發(fā)布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創(chuàng)新互聯

- 商城網站建設運營中不可忽視的幾個方面 2021-11-28

- 購物商城網站建設方案 2021-06-04

- 企業(yè)為什么要進行商城網站制作 2021-08-29

- 網站建設丨分銷APP商城系統(tǒng)有什么優(yōu)點? 2016-11-14

- 網上商城的優(yōu)勢具體體現在哪些方面 2016-11-16

- 常見的商城網站類型你了解嗎 商城網站設計要素 2021-04-17

- 網上商城網站建設 2021-06-14

- 網站備案拍照制度正式啟動 2016-10-31

- 多少錢可以建一個微信商城網站? 2016-09-28

- 商城網站建設 配色類別值的注意 2016-12-16

- 成都網站建設公司淺析論商城網站的重要性 如何吸引客戶下單 2016-10-02

- 商城網站的開發(fā)有哪些要求 2022-11-29